Демілітаризована зона

Багато підприємств приєднують свої мережі до Інтернету кількома лініями зв'язку і, можливо, через кількох провайдерів. В такому випадку захист мережі підприємства набуває ще одного виміру - захисту всього периметра мережі за допомогою декількох фаєрволів, при цьому їх правила захисту повинні бути узгодженими . Під мережею периметра розуміється сукупність всіх зв'язків корпоративної мережі з зовнішніми мережами - мережами провайдерів або корпоративними мережами інших підприємств.

Для надійного й ефективного захисту корпоративної мережі вона повинна бути логічно сегментована таким чином, щоб ресурси кожної підмережі щодо заходів захисту були подібними. Ресурси корпоративної мережі, до яких звертаються зовнішні користувачі, становлять окрему групу відносно заходів безпеки. Це такі ресурси, як поштовий сервер, веб-сервер, DNS-сервер. Повсюдною практикою є виділення таких ресурсів в окрему групу і розміщення їх в підмережі, яка отримала назву демілітаризованої зони (demilitarized zone, DMZ).

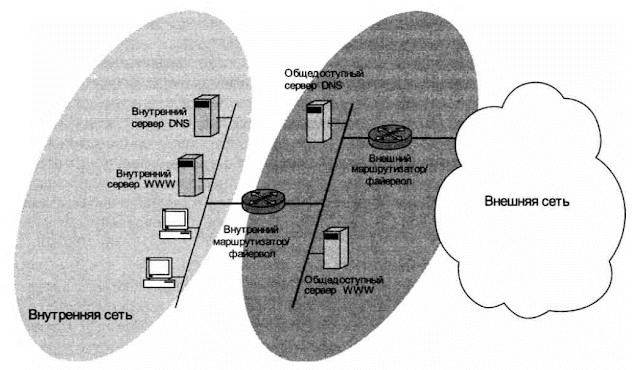

Розглянемо особливості організації захисту DMZ на прикладі мережі, показаної на рис. 1. У цій мережі на рубежі захисту встановлено два маршрутизатора, між якими розташовується демілітаризована зона. Маршрутизатори тут грають роль фаєрволів мережевого рівня. В даному випадку мережа DMZ є також мережею периметра, так як тільки вона з'єднує внутрішню мережу підприємства з зовнішніми мережами.

У мережі DMZ розташовані два загальнодоступних сервера - зовнішній DNS-сервер і зовнішній веб-сервер підприємства. У цій зоні можуть бути розміщені також проксі-сервери. З огляду на те, що основне призначення цих комп'ютерів передбачає практично не обмежений доступ до них зовнішніх користувачів (і зловмисників), їх необхідно захищати особливо ретельно. Головними завданнями при захисті цих комп'ютерів (званих іноді комп'ютерами-бастіонами) є забезпечення цілісності та доступності розміщених на них даних для користувачів зовнішньої мережі. Цю задачу вирішують «індивідуальні» засоби захисту, що встановлюються на комп'ютерах-бастіонах, такі, наприклад, як антивірусні програми або фільтри спаму. Крім того, кожен сервер, до якого дозволено звернення зовнішніх користувачів, повинен бути налаштований на підтримку тільки мінімально необхідної функціональності.

Зовнішній маршрутизатор покликаний фільтрувати трафік з метою захисту мережі периметра і внутрішньої мережі. Однак сувора фільтрація в цьому випадку виявляється незатребуваною. Загальнодоступні сервери за своєю суттю призначені для практично необмеженого доступу. Що стосується захисту внутрішньої мережі, правила фільтрації для доступу до її вузлів і сервісів є одними і тими ж для обох маршрутизаторів, тому зовнішній маршрутизатор може просто покластися в цій справі на внутрішній маршрутизатор. Зазвичай зовнішній маршрутизатор знаходиться в зоні ведення провайдера, і адміністратори корпоративної мережі обмежені в можливостях його оперативного реконфігурування. Це є ще однією причиною, по якій функціональне навантаження на зовнішній маршрутизатор зазвичай невелике.

Основна робота по забезпеченню безпеки локальної мережі покладається на внутрішній маршрутизатор, який захищає її як від зовнішньої мережі, так і від мережі периметра. Правила, визначені для вузлів мережі периметра з доступу до ресурсів внутрішньої мережі, часто бувають більш суворими, ніж правила, що регламентують доступ до цих ресурсів зовнішніх користувачів. Це робиться для того, щоб в разі взлому будь-якого комп'ютера-бастіону зменшити число вузлів і сервісів, які згодом можуть бути атаковані з цього комп'ютера. Саме тому внутрішній маршрутизатор повинен відкидати всі пакети, що йдуть у внутрішню мережу з мережі DMZ, виключаючи пакети кількох протоколів, абсолютно необхідних користувачам внутрішньої мережі для звернення до зовнішніх серверів, встановленим в мережі DMZ або ж за межами корпоративної мережі.

Для виключення можливості звернення зовнішніх користувачів до серверів внутрішньої мережі можна дозволити пропуск до неї тільки тих TCP-пакетів, які відносяться до ТСР- сеансів, встановленим з ініціативи внутрішніх користувачів.

Захист внутрішньої мережі можна посилити, якщо в ній є аналоги зовнішніх серверів, тобто в нашому прикладі це веб-сервер і DNS-сервер. У такій конфігурації тільки цим серверам в разі потреби дозволяється взаємодіяти з серверами зони DMZ, внутрішні ж користувачі працюють безпосередньо лише з внутрішніми серверами. Наприклад, DNS-сервером за замовчуванням для користувачів мережі повинен бути призначений внутрішній DNS-сервер, і тільки йому дозволено зсередини звертатися до зовнішнього DNS-сервера в тому випадку, коли він не може дозволити запит самостійно.

Захист внутрішніх серверів можна посилити за рахунок використання приватних IP-адрес у внутрішній мережі. У цьому випадку внутрішній маршрутизатор при трансляції приватних адрес повинен підтримувати режим NAPT на своєму інтерфейсі, що зв'язує його з мережею DMZ.

Для надійного й ефективного захисту корпоративної мережі вона повинна бути логічно сегментована таким чином, щоб ресурси кожної підмережі щодо заходів захисту були подібними. Ресурси корпоративної мережі, до яких звертаються зовнішні користувачі, становлять окрему групу відносно заходів безпеки. Це такі ресурси, як поштовий сервер, веб-сервер, DNS-сервер. Повсюдною практикою є виділення таких ресурсів в окрему групу і розміщення їх в підмережі, яка отримала назву демілітаризованої зони (demilitarized zone, DMZ).

Розглянемо особливості організації захисту DMZ на прикладі мережі, показаної на рис. 1. У цій мережі на рубежі захисту встановлено два маршрутизатора, між якими розташовується демілітаризована зона. Маршрутизатори тут грають роль фаєрволів мережевого рівня. В даному випадку мережа DMZ є також мережею периметра, так як тільки вона з'єднує внутрішню мережу підприємства з зовнішніми мережами.

|

| Рисунок 1. Приклад мережі з демілітаризованою зоною |

Зовнішній маршрутизатор покликаний фільтрувати трафік з метою захисту мережі периметра і внутрішньої мережі. Однак сувора фільтрація в цьому випадку виявляється незатребуваною. Загальнодоступні сервери за своєю суттю призначені для практично необмеженого доступу. Що стосується захисту внутрішньої мережі, правила фільтрації для доступу до її вузлів і сервісів є одними і тими ж для обох маршрутизаторів, тому зовнішній маршрутизатор може просто покластися в цій справі на внутрішній маршрутизатор. Зазвичай зовнішній маршрутизатор знаходиться в зоні ведення провайдера, і адміністратори корпоративної мережі обмежені в можливостях його оперативного реконфігурування. Це є ще однією причиною, по якій функціональне навантаження на зовнішній маршрутизатор зазвичай невелике.

Основна робота по забезпеченню безпеки локальної мережі покладається на внутрішній маршрутизатор, який захищає її як від зовнішньої мережі, так і від мережі периметра. Правила, визначені для вузлів мережі периметра з доступу до ресурсів внутрішньої мережі, часто бувають більш суворими, ніж правила, що регламентують доступ до цих ресурсів зовнішніх користувачів. Це робиться для того, щоб в разі взлому будь-якого комп'ютера-бастіону зменшити число вузлів і сервісів, які згодом можуть бути атаковані з цього комп'ютера. Саме тому внутрішній маршрутизатор повинен відкидати всі пакети, що йдуть у внутрішню мережу з мережі DMZ, виключаючи пакети кількох протоколів, абсолютно необхідних користувачам внутрішньої мережі для звернення до зовнішніх серверів, встановленим в мережі DMZ або ж за межами корпоративної мережі.

Для виключення можливості звернення зовнішніх користувачів до серверів внутрішньої мережі можна дозволити пропуск до неї тільки тих TCP-пакетів, які відносяться до ТСР- сеансів, встановленим з ініціативи внутрішніх користувачів.

Захист внутрішньої мережі можна посилити, якщо в ній є аналоги зовнішніх серверів, тобто в нашому прикладі це веб-сервер і DNS-сервер. У такій конфігурації тільки цим серверам в разі потреби дозволяється взаємодіяти з серверами зони DMZ, внутрішні ж користувачі працюють безпосередньо лише з внутрішніми серверами. Наприклад, DNS-сервером за замовчуванням для користувачів мережі повинен бути призначений внутрішній DNS-сервер, і тільки йому дозволено зсередини звертатися до зовнішнього DNS-сервера в тому випадку, коли він не може дозволити запит самостійно.

Захист внутрішніх серверів можна посилити за рахунок використання приватних IP-адрес у внутрішній мережі. У цьому випадку внутрішній маршрутизатор при трансляції приватних адрес повинен підтримувати режим NAPT на своєму інтерфейсі, що зв'язує його з мережею DMZ.

Ресурс:

Олифер В., Олифер Н. Компьютерные сети. Принципы, технологии, протоколы: Учебник для вузов. 5-е изд. — СПб.: Питер, 2016. — 992 с.: ил. — (Серия «Учебник для вузов»).